정보보호론-(15) 메시지 인증 코드(MAC), 디지털 서명, 인증서

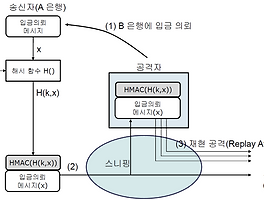

정보보호론-(15) 메시지 인증 코드(MAC), 디지털 서명, 인증서 해시 함수 - 해시 함수는 메시지의 무결성(Integrity) 확인에 충분한 서비스를제공한다. - 그러나, 메시지 발신자의 인증성 확인이 불가능하다. 메시지 인증 코드(MAC, Message Authentication Code) - 메시지의 무결성과 인증성을 동시에 보장하는 기술 - 메시지와 송/수신자 간에 서로 공유하고 있는 키(key)를 입력으로 해시값(=MAC)을 생성하는 함수 - 즉, h = H(M,key) - 비밀키를 알 수 없는 제3의 공격자는 mac 생성이 불가능함 - MAC의 구현 : CBC 모드, HMAC 알고리즘 - 그러나, MAC 인증 방식은 공격자가 HMAC 값(해시값)을 탈취한 뒤 추후에 재전송하는 재현 공격에 ..

정보보호론-(15) 메시지 인증 코드(MAC), 디지털 서명, 인증서

정보보호론-(15) 메시지 인증 코드(MAC), 디지털 서명, 인증서 해시 함수 - 해시 함수는 메시지의 무결성(Integrity) 확인에 충분한 서비스를제공한다. - 그러나, 메시지 발신자의 인증성 확인이 불가능하다. 메시지 인증 코드(MAC, Message Authentication Code) - 메시지의 무결성과 인증성을 동시에 보장하는 기술 - 메시지와 송/수신자 간에 서로 공유하고 있는 키(key)를 입력으로 해시값(=MAC)을 생성하는 함수 - 즉, h = H(M,key) - 비밀키를 알 수 없는 제3의 공격자는 mac 생성이 불가능함 - MAC의 구현 : CBC 모드, HMAC 알고리즘 - 그러나, MAC 인증 방식은 공격자가 HMAC 값(해시값)을 탈취한 뒤 추후에 재전송하는 재현 공격에 ..